"Akhir-akhir ini, cloud computing adalah topik yang selalu menjadi bahan pembicaraan di dunia Teknologi Informasi (TI).Hampir setiap hari selalu ada berita seputar cloud computing, baik secara teknologi maupun dari aspek bisnis. Apa sebenarnya Cloud Computing itu? Apakah hanya sekadar “hype”, atau memang sesuatu yang nyata? Dan apa dampaknya bagi kita semua?"

Cloud Community : Infrastruktur cloud ditetapkan untuk penggunaan eksklusif oleh komunitas tertentu konsumen dari organisasi yang telah berbagi keprihatinan (pertimbangan misalnya, misi, persyaratan keamanan, kebijakan, dan kepatuhan). Ini mungkin dimiliki, dikelola, dan dioperasikan oleh satu atau lebih organisasi di masyarakat, pihak ketiga, atau beberapa kombinasi dari mereka, dan itu mungkin ada atau menonaktifkan lokal.

Public cloud : Infrastruktur cloud ditetapkan untuk terbuka digunakan oleh masyarakat umum. Ini mungkin dimiliki, dikelola, dan dioperasikan oleh, akademik, atau organisasi pemerintah bisnis, atau beberapa kombinasi dari mereka. Ini ada di tempat penyedia cloud.

Hybrid cloud : Infrastruktur cloud komposisi dari dua atau lebih yang berbeda infrastruktur cloud (swasta, komunitas, atau masyarakat) yang tetap entitas yang unik, namun terikat bersama oleh teknologi standar atau kepemilikan yang memungkinkan data dan aplikasi portabilitas (misalnya, cloud meledak untuk load balancing antara clouds).

Definisi Cloud Computing

Ketika kita membicarakan Cloud Computing, sebenarnya apakah kita membicarakan hal yang sama?

Ketika kita membicarakan Cloud Computing, sebenarnya apakah kita membicarakan hal yang sama?

Banyak pihak memberikan definisi cloud computing dengan perbedaan di sana-sini.

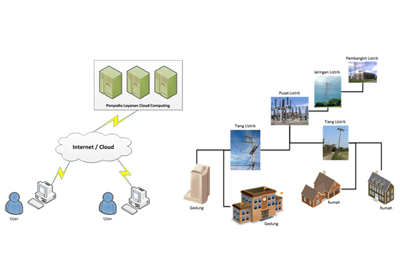

Wikipedia mendefinisikan cloud computing sebagai “komputasi berbasis Internet, ketika banyak server digunakan bersama untuk menyediakan sumber daya, perangkat lunak dan data pada komputer atau perangkat lain pada saat dibutuhkan, sama seperti jaringan listrik”.

Gartner mendefinisikannya sebagai “sebuah cara komputasi ketika layanan berbasis TI yang mudah dikembangkan dan lentur disediakan sebagai sebuah layanan untuk pelanggan menggunakan teknologi Internet.”

Forester mendefinisikannya sebagai “standar kemampuan TI, seperti perangkat lunak, platform aplikasi, atau infrastruktur, yang disediakan menggunakan teknologi Internet dengan cara swalayan dan bayar-per-pemakaian.”

Secara sederhana, Cloud Computing dapat kita bayangkan seperti sebuah jaringan listrik. Apabila kita membutuhkan listrik, apakah kita harus punya pembangkit listrik sendiri? Tentu tidak. Kita tinggal menghubungi penyedia layanan (dalam hal ini, PLN), menyambungkan rumah kita dengan jaringan listrik, dan kita tinggal menikmati layanan tersebut. Pembayaran kita lakukan bulanan sesuai pemakaian.

Kalau listrik bisa seperti itu, mengapa layanan komputasi tidak bisa? Misalnya, apabila sebuah perusahaan membutuhkan aplikasi CRM (Customer Relationship Management). Kenapa perusahaan tersebut harus membeli aplikasi CRM, membeli hardware server, dan kemudian harus memiliki tim TI khusus untuk menjaga server dan aplikasi tersebut?

Di sinilah cloud computing berperan. Penyedia jasa cloud computing seperti Microsoft, telah menyediakan aplikasi CRM yang dapat digunakan langsung oleh perusahaan tadi. Mereka tinggal menghubungi penyedia layanan (dalam hal ini, Microsoft), “menyambungkan” perusahaannya dengan layanan tersebut (dalam hal ini, melalui Internet), dan tinggal menggunakannya. Pembayaran? Cukup dibayar per bulan (atau per tahun, tergantung kontrak) sesuai pemakaian. Tidak ada lagi investasi di awal yang harus dilakukan.

Karakteristik Cloud Computing

Dengan semakin maraknya pembicaraan seputar cloud computing, semakin banyak perusahaan yang mengumumkan bahwa mereka menyediakan layanan cloud computing.

Dengan semakin maraknya pembicaraan seputar cloud computing, semakin banyak perusahaan yang mengumumkan bahwa mereka menyediakan layanan cloud computing.

Akan sangat membingungkan bagi kita para pengguna untuk memastikan bahwa layanan yang akan kita dapatkan adalah cloud computing atau bukan.

Untuk mudahnya, dari semua definisi yang ada, dapat diintisarikan bahwa cloud computing ideal adalah layanan yang memiliki 5 karakteristik berikut ini.

1. On-Demand Self-Services

Sebuah layanan cloud computing harus dapat dimanfaatkan oleh pengguna melalui mekanisme swalayan dan langsung tersedia pada saat dibutuhkan. Campur tangan penyedia layanan adalah sangat minim. Jadi, apabila kita saat ini membutuhkan layanan aplikasi CRM (sesuai contoh di awal), maka kita harus dapat mendaftar secara swalayan dan layanan tersebut langsung tersedia saat itu juga.

Sebuah layanan cloud computing harus dapat dimanfaatkan oleh pengguna melalui mekanisme swalayan dan langsung tersedia pada saat dibutuhkan. Campur tangan penyedia layanan adalah sangat minim. Jadi, apabila kita saat ini membutuhkan layanan aplikasi CRM (sesuai contoh di awal), maka kita harus dapat mendaftar secara swalayan dan layanan tersebut langsung tersedia saat itu juga.

2. Broad Network Access

Sebuah layanan cloud computing harus dapat diakses dari mana saja, kapan saja, dengan alat apa pun, asalkan kita terhubung ke jaringan layanan. Dalam contoh layanan aplikasi CRM di atas, selama kita terhubung ke jaringan Internet, saya harus dapat mengakses layanan tersebut, baik itu melalui laptop, desktop, warnet, handphone, tablet, dan perangkat lain.

Sebuah layanan cloud computing harus dapat diakses dari mana saja, kapan saja, dengan alat apa pun, asalkan kita terhubung ke jaringan layanan. Dalam contoh layanan aplikasi CRM di atas, selama kita terhubung ke jaringan Internet, saya harus dapat mengakses layanan tersebut, baik itu melalui laptop, desktop, warnet, handphone, tablet, dan perangkat lain.

3. Resource Pooling

Sebuah layanan cloud computing harus tersedia secara terpusat dan dapat membagi sumber daya secara efisien. Karena cloud computing digunakan bersama-sama oleh berbagai pelanggan, penyedia layanan harus dapat membagi beban secara efisien, sehingga sistem dapat dimanfaatkan secara maksimal.

Sebuah layanan cloud computing harus tersedia secara terpusat dan dapat membagi sumber daya secara efisien. Karena cloud computing digunakan bersama-sama oleh berbagai pelanggan, penyedia layanan harus dapat membagi beban secara efisien, sehingga sistem dapat dimanfaatkan secara maksimal.

4. Rapid Elasticity

Sebuah layanan cloud computing harus dapat menaikkan (atau menurunkan) kapasitas sesuai kebutuhan. Misalnya, apabila pegawai di kantor bertambah, maka kita harus dapat menambah user untuk aplikasi CRM tersebut dengan mudah. Begitu juga jika pegawai berkurang. Atau, apabila kita menempatkan sebuah website berita dalam jaringan cloud computing, maka apabila terjadi peningkatkan traffic karena ada berita penting, maka kapasitas harus dapat dinaikkan dengan cepat.

Sebuah layanan cloud computing harus dapat menaikkan (atau menurunkan) kapasitas sesuai kebutuhan. Misalnya, apabila pegawai di kantor bertambah, maka kita harus dapat menambah user untuk aplikasi CRM tersebut dengan mudah. Begitu juga jika pegawai berkurang. Atau, apabila kita menempatkan sebuah website berita dalam jaringan cloud computing, maka apabila terjadi peningkatkan traffic karena ada berita penting, maka kapasitas harus dapat dinaikkan dengan cepat.

5. Measured Service

Sebuah layanan cloud computing harus disediakan secara terukur, karena nantinya akan digunakan dalam proses pembayaran. Harap diingat bahwa layanan cloud computing dibayar sesuai penggunaan, sehingga harus terukur dengan baik.

Sebuah layanan cloud computing harus disediakan secara terukur, karena nantinya akan digunakan dalam proses pembayaran. Harap diingat bahwa layanan cloud computing dibayar sesuai penggunaan, sehingga harus terukur dengan baik.

Kelebihan Cloud Computing

Dari semua penjelasan di atas, apa sebenarnya kelebihan dari Cloud Computing, terutama bagi dunia bisnis? Berikut beberapa di antaranya.

Dari semua penjelasan di atas, apa sebenarnya kelebihan dari Cloud Computing, terutama bagi dunia bisnis? Berikut beberapa di antaranya.

Tanpa Investasi Awal

Dengan cloud computing, kita dapat menggunakan sebuah layanan tanpa investasi yang signifikan di awal.

Ini sangat penting bagi bisnis, terutama bisnis pemula (startup). Mungkin di awal bisnis, kita hanya perlu layanan CRM untuk 2 pengguna. Kemudian meningkat menjadi 10 pengguna.

Tanpa model cloud computing, maka sejak awal kita sudah harus membeli hardware yang cukup untuk sekian tahun ke depan. Dengan cloud computing, kita cukup membayar sesuai yang kita butuhkan.

Dengan cloud computing, kita dapat menggunakan sebuah layanan tanpa investasi yang signifikan di awal.

Ini sangat penting bagi bisnis, terutama bisnis pemula (startup). Mungkin di awal bisnis, kita hanya perlu layanan CRM untuk 2 pengguna. Kemudian meningkat menjadi 10 pengguna.

Tanpa model cloud computing, maka sejak awal kita sudah harus membeli hardware yang cukup untuk sekian tahun ke depan. Dengan cloud computing, kita cukup membayar sesuai yang kita butuhkan.

Mengubah CAPEX menjadi OPEX

Sama seperti kelebihan yang pertama, kelebihan yang kedua masih seputar keuangan.

Tanpa cloud computing, investasi hardware dan software harus dilakukan di awal, sehingga kita harus melakukan pengeluaran modal (Capital Expenditure, atau CAPEX). Sedangkan dengan cloud computing, kita dapat melakukan pengeluaran operasional (Operational Expenditure, atau OPEX).

Jadi, sama persis dengan biaya utilitas lainnya seperti listrik atau telepon ketika kita cukup membayar bulanan sesuai pemakaian. Hal ini akan sangat membantu perusahaan secara keuangan.

Sama seperti kelebihan yang pertama, kelebihan yang kedua masih seputar keuangan.

Tanpa cloud computing, investasi hardware dan software harus dilakukan di awal, sehingga kita harus melakukan pengeluaran modal (Capital Expenditure, atau CAPEX). Sedangkan dengan cloud computing, kita dapat melakukan pengeluaran operasional (Operational Expenditure, atau OPEX).

Jadi, sama persis dengan biaya utilitas lainnya seperti listrik atau telepon ketika kita cukup membayar bulanan sesuai pemakaian. Hal ini akan sangat membantu perusahaan secara keuangan.

Lentur dan Mudah Dikembangkan

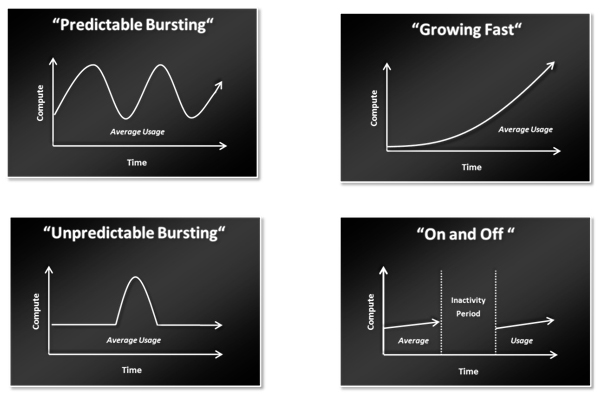

Dengan memanfaatkan Cloud Computing, bisnis kita dapat memanfaatkan TI sesuai kebutuhan. Perhatikan Gambar 2 di bawah untuk melihat beberapa skenario kebutuhan bisnis.

Penggunaan TI secara bisnis biasanya tidak datar-datar saja.

Dalam skenario “Predictable Bursting”, ada periode di mana penggunaan TI meningkat tajam. Contoh mudah adalah aplikasi Human Resource (HR) yang pada akhir bulan selalu meningkat penggunaannya karena mengelola gaji karyawan.

Untuk skenario “Growing Fast”, bisnis meningkat dengan pesat sehingga kapasitas TI juga harus mengikuti.

Contoh skenario “Unpredictable Bursting” adalah ketika sebuah website berita mendapat pengunjung yang melonjak karena ada berita menarik.

Dengan memanfaatkan Cloud Computing, bisnis kita dapat memanfaatkan TI sesuai kebutuhan. Perhatikan Gambar 2 di bawah untuk melihat beberapa skenario kebutuhan bisnis.

Penggunaan TI secara bisnis biasanya tidak datar-datar saja.

Dalam skenario “Predictable Bursting”, ada periode di mana penggunaan TI meningkat tajam. Contoh mudah adalah aplikasi Human Resource (HR) yang pada akhir bulan selalu meningkat penggunaannya karena mengelola gaji karyawan.

Untuk skenario “Growing Fast”, bisnis meningkat dengan pesat sehingga kapasitas TI juga harus mengikuti.

Contoh skenario “Unpredictable Bursting” adalah ketika sebuah website berita mendapat pengunjung yang melonjak karena ada berita menarik.

Skenario “On and Off” adalah penggunaan TI yang tidak berkelanjutan. Misalnya, sebuah layanan pelaporan pajak, yang hanya digunakan di waktu-waktu tertentu setiap tahun.

[Gambar 2: Beberapa skenario kebutuhan bisnis.]

[Gambar 2: Beberapa skenario kebutuhan bisnis.]

Tanpa layanan cloud computing, ke empat skenario ini akan membutuhkan perencanaan TI yang sangat tidak efisien, karena investasi TI harus dilakukan sesuai kapasitas tertinggi, walaupun mungkin hanya terjadi di saat-saat tertentu. Hal ini dilakukan untuk mencegah terjadi kegagalan layanan pada saat “peak time” tersebut.

Dengan cloud computing, karena sifatnya yang lentur dan mudah dikembangkan (elastic and scalable), maka kapasitas dapat ditingkatkan pada saat dibutuhkan, dengan biaya penggunaan sesuai pemakaian.

Dengan cloud computing, karena sifatnya yang lentur dan mudah dikembangkan (elastic and scalable), maka kapasitas dapat ditingkatkan pada saat dibutuhkan, dengan biaya penggunaan sesuai pemakaian.

Fokus pada Bisnis, bukan TI

Dengan menggunakan Cloud Computing, kita dapat fokus pada bisnis utama perusahaan, dan bukan berkecimpung di dalam pengelolaan TI. Hal ini dapat dilakukan karena pengelolaan TI dilakukan oleh penyedia layanan, dan bukan oleh kita sendiri. Misalnya, melakukan patching, security update, upgrade hardware, upgrade software, maintenance, dan lain-lain.

Dengan menggunakan Cloud Computing, kita dapat fokus pada bisnis utama perusahaan, dan bukan berkecimpung di dalam pengelolaan TI. Hal ini dapat dilakukan karena pengelolaan TI dilakukan oleh penyedia layanan, dan bukan oleh kita sendiri. Misalnya, melakukan patching, security update, upgrade hardware, upgrade software, maintenance, dan lain-lain.

Apabila kita memiliki tim TI, maka tim tersebut dapat fokus pada layanan TI yang spesifik untuk bisnis kita, sedangkan hal-hal umum sudah ditangani oleh penyedia layanan.

Model Deployment:

Private cloud : Infrastruktur cloud ditetapkan untuk penggunaan eksklusif oleh satu organisasi yang terdiri dari beberapa konsumen (misalnya, unit usaha). Ini mungkin dimiliki, dikelola, dan dioperasikan oleh organisasi, pihak ketiga, atau beberapa kombinasi dari mereka, dan itu mungkin ada atau menonaktifkan lokal.

Private cloud : Infrastruktur cloud ditetapkan untuk penggunaan eksklusif oleh satu organisasi yang terdiri dari beberapa konsumen (misalnya, unit usaha). Ini mungkin dimiliki, dikelola, dan dioperasikan oleh organisasi, pihak ketiga, atau beberapa kombinasi dari mereka, dan itu mungkin ada atau menonaktifkan lokal.

Cloud Community : Infrastruktur cloud ditetapkan untuk penggunaan eksklusif oleh komunitas tertentu konsumen dari organisasi yang telah berbagi keprihatinan (pertimbangan misalnya, misi, persyaratan keamanan, kebijakan, dan kepatuhan). Ini mungkin dimiliki, dikelola, dan dioperasikan oleh satu atau lebih organisasi di masyarakat, pihak ketiga, atau beberapa kombinasi dari mereka, dan itu mungkin ada atau menonaktifkan lokal.

Public cloud : Infrastruktur cloud ditetapkan untuk terbuka digunakan oleh masyarakat umum. Ini mungkin dimiliki, dikelola, dan dioperasikan oleh, akademik, atau organisasi pemerintah bisnis, atau beberapa kombinasi dari mereka. Ini ada di tempat penyedia cloud.

Hybrid cloud : Infrastruktur cloud komposisi dari dua atau lebih yang berbeda infrastruktur cloud (swasta, komunitas, atau masyarakat) yang tetap entitas yang unik, namun terikat bersama oleh teknologi standar atau kepemilikan yang memungkinkan data dan aplikasi portabilitas (misalnya, cloud meledak untuk load balancing antara clouds).

Kesimpulan

Cloud computing sudah hadir saat ini, termasuk di Indonesia. Jadi, cloud computing bukanlah sebuah hype, melainkan sudah menjadi kenyataan dalam dunia TI.

Bukan berarti kita semua langsung harus berpindah saat ini juga: pada kenyataannya cloud computing bukanlah untuk semua orang. Masih tetap terdapat jenis-jenis layanan yang memang harus dilakukan secara on-premise, walaupun terdapat juga layanan yang menjadi sangat efisien bila dilakukan dengan cloud computing. Beberapa jenis layanan bahkan dapat dilakukan secara bersamaan (hybrid) dengan menggabungkan kedua jenis implementasi tersebut.

Cloud computing sudah hadir saat ini, termasuk di Indonesia. Jadi, cloud computing bukanlah sebuah hype, melainkan sudah menjadi kenyataan dalam dunia TI.

Bukan berarti kita semua langsung harus berpindah saat ini juga: pada kenyataannya cloud computing bukanlah untuk semua orang. Masih tetap terdapat jenis-jenis layanan yang memang harus dilakukan secara on-premise, walaupun terdapat juga layanan yang menjadi sangat efisien bila dilakukan dengan cloud computing. Beberapa jenis layanan bahkan dapat dilakukan secara bersamaan (hybrid) dengan menggabungkan kedua jenis implementasi tersebut.

Oleh karena itu, carilah penyedia layanan yang dapat memberikan saran yang tepat dan terbaik bagi kebutuhan anda. Kesuksesan penggunaan cloud computing akan sangat ditentukan oleh kemampuan penyedia layanan dalam memberikan layanan yang tepat dan terbaik bagi pelanggan.

07.17

07.17

fajar rusdi wibowo

fajar rusdi wibowo